A história que Richard Clarke produz tem todo o suspense de um thriller geopolítico pós-moderno. O conto envolve um cyberworm fantasma criado para atacar as centrífugas nucleares de uma nação desonesta - que então escapa do país de destino, replicando-se em milhares de computadores em todo o mundo. Pode estar à espreita no seu agora. Inutilmente inativo ... ou aguardando novas ordens.

Conteúdo Relacionado

- Riscos e enigmas

Uma ótima história, certo? Na verdade, o worm de computador “malware armado”, que muda o mundo, chamado Stuxnet, é muito real. Parece ter sido lançado em meados de 2009, causando danos terríveis ao programa nuclear do Irã em 2010 e depois se espalhou para computadores em todo o mundo. O Stuxnet pode ter evitado uma conflagração nuclear ao diminuir a percepção de Israel da necessidade de um ataque iminente contra o Irã. E, no entanto, pode acabar começando um dia em breve, se as suas replicações forem manipuladas de forma maliciosa. E no coração da história é um mistério: quem fez e lançou o Stuxnet em primeiro lugar?

Richard Clarke me diz que ele sabe a resposta.

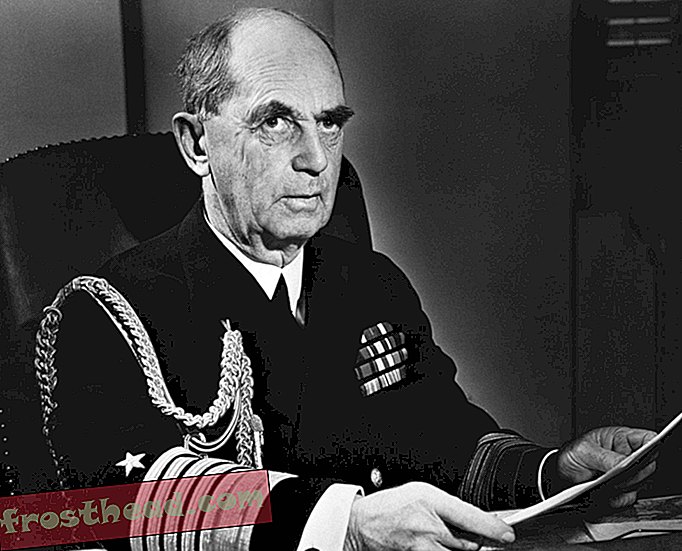

Clarke, que serviu três presidentes como czar antiterrorismo, agora opera uma consultoria de segurança cibernética chamada Good Harbor, localizada em uma dessas torres anônimas de escritórios em Arlington, Virgínia, que triangula o Pentágono e o Capitólio em mais de uma maneira. Eu vim falar com ele sobre o que foi feito desde o alarme urgente que ele havia soado em seu livro recente, Cyber War . O argumento central do livro é que, embora os Estados Unidos tenham desenvolvido a capacidade de conduzir uma guerra cibernética ofensiva, praticamente não temos defesa contra os ataques cibernéticos que ele diz estarem nos atacando agora e serão no futuro.

As advertências de Richard Clarke podem soar excessivamente dramáticas até que você se lembre de que ele foi o homem, em setembro de 2001, que tentou fazer com que a Casa Branca cumprisse seus avisos de que a Al Qaeda estava preparando um espetacular ataque em solo americano.

Mais tarde, Clarke fez um famoso pedido de desculpas ao povo americano em seu depoimento à Comissão do 11 de Setembro: "Seu governo falhou com você".

Clarke agora quer nos alertar, urgentemente, que estamos sendo reprovados novamente, ficando indefesos contra um ataque cibernético que poderia derrubar toda a infraestrutura eletrônica de nossa nação, incluindo a rede elétrica, bancos e telecomunicações, e até mesmo nosso sistema de comando militar.

"Somos nós, como nação, vivendo em negação sobre o perigo em que estamos?" Perguntei a Clarke enquanto nos sentávamos em frente a uma mesa de conferência em sua suíte de escritório.

“Acho que estamos vivendo no mundo da não-resposta. Onde você sabe que há um problema, mas você não faz nada sobre isso. Se isso é negação, então isso é negação ”.

Como Clarke estava ao lado de uma janela, inserindo cápsulas de café em uma máquina Nespresso, lembrei-me da abertura de um dos grandes filmes de espionagem de todos os tempos, Funeral em Berlim, no qual Michael Caine silenciosamente mói e fabrica seu café da manhã. . Java de alta tecnologia parece ir com o trabalho.

Mas dizer que Clarke era um espião não lhe faz justiça. Ele era um meta-espião, um mestre contra-espionagem, contra-terrorista, o nó central onde todas as informações mais secretas, roubadas e criptografadas por segurança reunidas por nossa rede de inteligência humana, eletrônica e por satélite de um trilhão de dólares acabaram convergindo. Clarke provavelmente teve acesso a informações de espionagem do tipo "acima do mais secreto", como qualquer um em Langley, NSA ou na Casa Branca. Então fiquei intrigado quando ele escolheu falar comigo sobre os mistérios do Stuxnet.

“A foto que você pinta em seu livro”, eu disse a Clarke, “é de um americano totalmente vulnerável a ataques cibernéticos. Mas não há defesa, realmente, existe? ”Há bilhões de portais, alçapões, “ façanhas ”, como os caras da segurança cibernética os chamam, prontos para serem hackeados.

"Não há hoje", ele concorda. Pior, ele continua, conseqüências catastróficas podem resultar do uso de nossa ciberofensiva sem ter uma defesa cibernética: blowback, vingança além de nossas imaginações.

"O governo dos EUA está envolvido em espionagem contra outros governos", diz ele categoricamente. “Há uma grande diferença, no entanto, entre o tipo de ciberespionagem que o governo dos Estados Unidos faz e a China. O governo dos EUA não entra na Airbus e dá à Airbus os segredos da Boeing [muitos acreditam que hackers chineses deram os segredos da Boeing à Airbus]. Nós não entramos em uma empresa chinesa de computadores como a Huawei e fornecemos os segredos da tecnologia da Huawei ao concorrente americano Cisco. [Ele acredita que a Microsoft também foi vítima de um jogo cibernético chinês]. Nós não fazemos isso. ”

"O que fazemos então?"

“Nós entramos em governos estrangeiros e coletamos as informações de suas redes. O mesmo tipo de informação que um agente da CIA nos velhos tempos tentaria comprar de um espião.

"Então você está falando sobre coisas diplomáticas?"

"Coisas militares, diplomáticas, mas não comerciais concorrentes."

Como Clarke continuou, ele revelou uma crença de que estamos engajados em uma maneira nova, muito diferente e muito dramática de usar nossa capacidade de ciberofusão - a história do lendário cyberworm, Stuxnet.

O Stuxnet é um fantasma digital, incontáveis linhas de código criadas com tal gênio que conseguiu penetrar nas instalações de enriquecimento de combustível nuclear do Irã em Natanz, no Irã, onde as centrífugas a gás giram como dervixes rodopiantes, separando isótopos de 235 do tipo bomba. o mais abundante U-238. O Stuxnet aproveitou os controles da máquina que rodava as centrífugas e, em uma operação delicada e invisível, dessincronizou as velocidades nas quais as centrífugas giravam, fazendo com que quase mil delas se instalassem, colidissem e se autodestrumassem. A instalação de Natanz foi temporariamente fechada, e a tentativa do Irã de obter suficiente U-235 para construir uma arma nuclear foi atrasada pelo que os especialistas estimam ter sido meses ou mesmo anos.

A questão de quem fez o Stuxnet e quem o mirou em Natanz ainda é um mistério muito debatido na comunidade de TI e espionagem. Mas desde o início, o principal suspeito tem sido Israel, que é conhecido por estar aberto a usar táticas não convencionais para se defender contra o que considera uma ameaça existencial. The New York Time publicou uma matéria que apontava para a cooperação EUA-Israel em Stuxnet, mas com o papel de Israel destacado pela afirmação de que um arquivo enterrado dentro do worm Stuxnet continha uma referência indireta a "Esther", a heroína bíblica na luta contra os genocidas persas.

Os israelenses teriam sido tolos o suficiente para deixar uma assinatura tão flagrante de sua autoria? As armas cibernéticas geralmente são limpas de quaisquer marcas de identificação - o equivalente virtual da “bomba sem endereço de retorno” do terrorista -, portanto, não há lugar seguro para infligir consequências retaliatórias. Por que Israel colocaria sua assinatura em um cibervírus?

Por outro lado, a assinatura foi uma tentativa de enquadrar os israelenses? Por outro lado, por outro lado, era possível que os israelenses tivessem de fato plantado na esperança de que isso levasse à conclusão de que alguém o havia construído e estava tentando imobilizá-lo?

Quando você está lidando com espionagem virtual, não há como saber com certeza quem fez o quê.

A menos que você seja Richard Clarke.

"Eu acho que é bastante claro que o governo dos Estados Unidos fez o ataque Stuxnet", disse ele calmamente.

Esta é uma afirmação bastante surpreendente de alguém em sua posição.

"Sozinha ou com Israel?", Perguntei.

“Eu acho que houve algum pequeno papel israelense nisso. Israel poderia ter fornecido uma cama de teste, por exemplo. Mas acho que o governo dos EUA fez o ataque e acho que o ataque provou o que eu estava dizendo no livro [que saiu antes do ataque ser conhecido], que é que você pode causar dispositivos reais - hardware real no mundo, no espaço real, não no ciberespaço - explodir.

Clarke não está saindo e dizendo que cometemos um ato de guerra não declarada?

"Se nós entramos com um drone e derrubamos mil centrífugas, isso é um ato de guerra", eu disse. “Mas se formos com o Stuxnet e derrubarmos mil centrífugas, o que é isso?”

"Bem", respondeu Clarke uniformemente, "é uma ação secreta. E o governo dos EUA, desde o final da Segunda Guerra Mundial, se engajou em ações secretas. Se o governo dos Estados Unidos fez o Stuxnet, foi sob uma ação secreta, eu acho, emitida pelo presidente sob seus poderes sob a Lei de Inteligência. Agora, quando é um ato de guerra, um ato de guerra e quando é uma ação secreta?

“Essa é uma questão legal. Na lei dos EUA, é uma ação secreta quando o presidente diz que é uma ação secreta. Eu acho que se você está no fim da ação secreta, é um ato de guerra ”.

Quando enviei um e-mail para a Casa Branca para comentar, recebi a seguinte resposta: “Você provavelmente está ciente de que não comentamos assuntos de inteligência sigilosa”. Não é uma negação. Mas certamente não é uma confirmação. Então, o que Clarke baseia sua conclusão?

Uma razão para acreditar que o ataque do Stuxnet foi feito nos EUA, diz Clarke, "foi que ele teve a impressão de ter sido escrito por ou governado por uma equipe de advogados de Washington".

"O que faz você dizer isso?", Perguntei.

“Bem, em primeiro lugar, passei por muitas reuniões com advogados de Washington [governo / Pentágono / CIA / NSA] discutindo propostas de ação secretas. E eu sei o que os advogados fazem.

“Os advogados querem garantir que eles limitem muito os efeitos da ação. Para que não haja danos colaterais. ”Ele está se referindo às preocupações legais sobre a Lei dos Conflitos Armados, um código internacional projetado para minimizar as baixas civis que os advogados do governo dos EUA procuram seguir na maioria dos casos.

Clarke ilustra me percorrendo a maneira como o Stuxnet derrubou as centrífugas iranianas.

“O que essa incrível coisa do Stuxnet faz? Assim que entra na rede e acorda, ela verifica se está na rede certa dizendo: 'Estou em uma rede que está executando um sistema de controle de software SCADA [Controle de Supervisão e Aquisição de Dados]?' 'Sim.' Segunda pergunta: 'Ele está executando a Siemens [o fabricante alemão dos controles de planta iranianos]?' 'Sim.' Terceira pergunta: 'Ele está rodando o Siemens 7 [um pacote de controle de software]?' 'Sim.' Quarta pergunta: "Este software está em contato com um motor elétrico feito por uma das duas empresas?" Ele faz uma pausa.

“Bem, se a resposta fosse 'sim', só havia um lugar que poderia ser. Natanz.

"Há relatos de que ele se soltou", eu disse, relatos de worms do Stuxnet aparecendo em todo o mundo cibernético. Para o qual Clarke tem uma resposta fascinante:

"Ficou solto porque houve um erro", diz ele. “Está claro para mim que os advogados analisaram e deram o que é chamado, no negócio de TI, de um TTL”.

"O que é isso?"

“Se você viu Blade Runner [em que os andróides de inteligência artificial receberam uma vida útil limitada - uma“ hora de morrer ”], é um 'Time to Live'. Faça o trabalho, cometa suicídio e desapareça. Não há mais danos, garantias ou outros.

“Então, havia um TTL embutido no Stuxnet”, diz ele [para evitar violar a lei internacional contra danos colaterais, digamos, à rede elétrica iraniana]. E de alguma forma não funcionou.

"Por que não teria funcionado?"

“O TTL opera fora de uma data no seu computador. Bem, se você está na China ou no Irã ou em algum lugar onde você está executando um software pirata que você não pagou, sua data no seu computador pode ser 1998 ou algo assim, caso contrário, o software TTL boot trial de 30 dias expiraria.

“Então essa é uma teoria”, continua Clarke. “Mas, de qualquer forma, você está certo, saiu. E correu ao redor do mundo e infectou muitas coisas, mas não causou nenhum dano, porque toda vez que ele acordava em um computador, ele fazia essas quatro perguntas. A menos que você estivesse usando centrífugas nucleares de urânio, isso não ia te machucar.

"Então não é mais uma ameaça?"

"Mas agora você tem, e se você é um gênio do computador, pode desmontá-lo e dizer: 'Ah, vamos mudar isso aqui, vamos mudar isso para lá.' Agora eu tenho uma arma muito sofisticada. Então milhares de pessoas em todo o mundo têm e estão brincando com ele. E se eu estiver certo, a melhor ciberweather que os Estados Unidos já desenvolveram, então deu o mundo de graça ”.

A visão que Clarke tem é de um pesadelo tecnológico moderno, lançando os Estados Unidos como o Dr. Frankenstein, cujo gênio científico criou milhões de monstros em potencial em todo o mundo. Mas Clarke está ainda mais preocupado com os hackers “oficiais”, como aqueles que se acredita serem empregados da China.

"Estou prestes a dizer algo que as pessoas acham que é um exagero, mas acho que a evidência é muito forte", ele me diz. "Todas as grandes empresas dos Estados Unidos já foram penetradas pela China".

"O que?"

“O governo britânico realmente disse [algo similar] sobre seu próprio país. "

Clarke afirma, por exemplo, que o fabricante do F-35, nosso caça-bombardeiro da próxima geração, foi penetrado e detalhes do F-35 roubados. E não o inicie em nossa cadeia de fornecimento de chips, roteadores e hardwares que importamos de fornecedores chineses e estrangeiros e que podem ser implantados neles - "bombas lógicas", alçapões e "cavalos de Tróia", todos prontos para serem ativados no comando, para que não saibamos o que nos atingiu. Ou o que já está nos atingindo.

“Meu maior medo”, diz Clarke, “é que, em vez de ter um evento ciber-Pearl Harbor, teremos essa morte de mil cortes. Onde perdemos nossa competitividade, tendo toda a nossa pesquisa e desenvolvimento roubados pelos chineses. E nós nunca vemos realmente o evento único que nos faz fazer algo sobre isso. Que está sempre abaixo do limiar de dor. Essa empresa depois da empresa nos Estados Unidos gasta milhões, centenas de milhões, em alguns casos bilhões de dólares em P & D e essa informação vai para a China ... Depois de um tempo você não pode competir ”.

Mas as preocupações de Clarke vão além do custo da propriedade intelectual perdida. Ele prevê a perda do poder militar. Digamos que houve outro confronto, como o de 1996, quando o presidente Clinton levou duas frotas de navios de transporte para o Estreito de Taiwan para advertir a China contra a invasão de Taiwan. Clarke, que diz ter havido jogos de guerra precisamente sobre um confronto tão revivido, agora acredita que poderemos ser forçados a desistir de tal papel por medo de que as defesas de nosso grupo de transportadores possam ser cegadas e paralisadas pela intervenção cibernética chinesa. (Ele cita um recente jogo de guerra publicado em um influente jornal de estratégia militar chamado Orbis intitulado "Como os EUA perderam a guerra naval de 2015").

Conversar com Clarke fornece um vislumbre do novo jogo de geopolítica, um novo paradigma perigoso e assustador. Com o advento do “malware armado”, como o Stuxnet, toda a estratégia militar e diplomática anterior precisa ser amplamente reconcebida - e o tempo está se esgotando.

Saí do escritório de Clarke, sentindo que estamos em um momento muito parecido com o verão de 2001, quando Clarke fez seu último e terrível aviso. "Algumas pessoas me rotularam de Cassandra", diz Clarke. “E voltei e li minha mitologia sobre Cassandra. E do jeito que eu leio a mitologia, está bem claro que Cassandra estava certa.

Nota dos Editores, 23 de março de 2012: Esta história foi modificada para esclarecer que a instalação de Natanz foi temporariamente desativada e que o nome “Esther” foi apenas indiretamente referenciado no worm Stuxnet.